严重的Windows HTTP漏洞也会影响WinRM服务器

Windows IIS服务器的HTTP协议堆栈中存在一个可攻击的漏洞,该漏洞还可用于攻击未修补的Windows 10和公开暴露WinRM(Windows远程管理)服务的服务器系统。

微软已经在5月补丁中修补了漏洞编号为CVE-2021-31166的严重漏洞。

幸运的是,尽管该漏洞可能在远程代码执行(RCE)攻击中被威胁滥用,但该漏洞仅影响Windows 10和Windows Server的2004和20H2版本。

Microsoft建议优先考虑修补所有受影响的服务器,因为该漏洞可能允许未经身份验证的攻击者,在易受攻击的计算机上远程执行任意代码。

此外,在周末,安全研究员Axel Souchet发布了概念验证漏洞利用代码,该代码可用于触发蓝屏死机,利用恶意制作的数据包,使未修补的系统崩溃。

企业更容易受到攻击

该漏洞是在Windows IIS Web服务器用作协议侦听器的HTTP协议堆栈(HTTP.sys)中发现的,用于处理HTTP请求。

但是,正如安全研究人员Jim DeVries所发现的那样,它还会影响运行WinRM服务(Windows远程管理的缩写)的Windows 10和Server设备(Windows硬件管理功能集的一个组件,该组件还利用了易受攻击的HTTP.sys)。

家庭用户必须在其Windows 10系统上手动启用WinRM服务,而企业Windows Server端点默认情况下已启用WinRM,这使他们在运行2004或20H2版本时容易受到攻击。

DeVries告诉BleepingComputer:“[CVE-2021-31166]常用于公司环境。默认情况下,它在服务器上处于启用状态。”

“我认为这对于家用PC而言并不是很大的风险,但是,如果有人将其与蠕虫和勒索软件结合使用,它可能会在企业环境中疯狂运行。”

- WinRM * IS *容易受到攻击。这确实增加了易受攻击的系统的数量,尽管没有人会故意将该服务放在Internet上。

- -吉姆·德弗里斯(@JimDinMN)2021年5月19日

超过200万台WinRM服务器暴露在互联网上

CERT / CC漏洞分析师Will Dormann也证实了DeVries的发现,他使用Souchet的DoS漏洞成功地破坏了Windows系统,并暴露了WinRM服务。

Dormann还发现, 超过200万台可受到攻击的WinRM服务器暴露在互联网上。

幸运的是,这些漏洞仅影响Windows 10和Windows Server(版本2004和20H2),而且其中只有一部分是易受攻击的。

Windows系统在线公开WinRM(Will Dormann)

该漏洞的发布可能使攻击者能够更快地创建自己的漏洞,还可能允许远程代码执行。

但是,考虑到大多数受影响的Windows 10版本的家庭用户可能已在上周更新了系统,因此影响也应该是有限的。

同样,许多公司可能不会受到针对该漏洞的攻击,因为它们通常不会在发布后立即部署最新的Windows Server版本。

本文翻译自:https://www.bleepingcomputer.com/news/security/wormable-windows-http-vulnerability-also-affects-winrm-servers/如若转载,请注明原文地址。

页面地址:http://www.youmibao.com/n/257.html

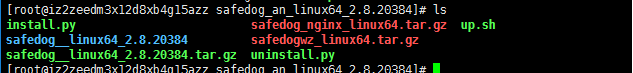

linux服务器网站安全狗安装教程

1、下载服务器安全狗和服务器网站安全狗,选择好版本。http://download.safedog.cn/safedog_linux64.tar.gz 这个是网站安全狗的下载地址2、登录centos进行下载。命令是:wget http://download.s...

Linux服务器网站安全狗服务器安全

如何挖掘Apache2中的CVE-2021-41773漏洞以保护Web服务器的安全

关于ScaRCE框架ScaRCE是一个专门针对漏洞CVE-2021-41773的漏洞挖掘框架,该工具可以帮助广大研究人员在漏洞扫描或渗透测试过程中,识别出公开站点中的CVE-2021-41773漏洞。CVE-2021-41773漏洞主要影响的是Apahce 2...

漏洞服务器安全ApacheWeb服务器

PortBender:一款功能强大的TCP端口重定向工具

关于PortBenderPortBender是一款功能强大的TCP端口重定向工具,该工具允许红队研究人员或渗透测试人员将一个TCP端口(例如445/TCP)的入站流量重定向到另一个TCP端口(例如8445/TCP)。PortBender项目包含了一个渗透测试脚...

服务器安全TCP端口PortBender端口重定向