ImpulsiveDLLHijack:一款基于C#实现的DLL劫持技术研究工具

关于ImpulsiveDLLHijack

ImpulsiveDLLHijack是一款功能强大的DLL劫持技术安全研究工具,该工具基于C#开发实现,可以帮助广大研究人员以自动化的方式扫描、发现并利用目标设备二进制文件中的DLL安全问题,并实现DLL劫持。红队研究人员也可以利用该工具来识别劫持路径,并在定制工具中实现该技术以绕过EDR产品的检测。

工具机制

该工具能够通过下列两个自动化阶段步骤实现DLL劫持检测:

- 发现:寻找潜在的DLL劫持路径;

- 利用:判断并确认DLL是否已从劫持路径加载,从而确定目标DLL劫持路径是否100%可利用;

工具要求

exe:【点我获取】

自定义DLL路径确认:下面这些DLL文件,可帮助工具确认DLL是否已从已识别的劫持路径成功加载:dll(从本项目的MalDLL目录中获取)、maldll64.dll(从本项目的MalDLL目录中获取)、PeNet(【点我获取】)

工具安装

首先,我们需要使用下列命令将该项目源码克隆至本地:

- git clone https://github.com/knight0x07/ImpulsiveDLLHijack.git

接下来,在Visual Studio中导入ImpulsiveDLLHijack项目源码,然后点击"Project" --> "Manage NuGet packages" --> 浏览工具包并安装 "PeNet" -> https://www.nuget.org/packages/PeNet/

然后构建项目,此时项目的bin目录中就会出现ImpulsiveDLLHijack.exe文件了。

DLL路经确认:

首先,我们需要使用下列命令将该项目源码克隆至本地:

- git clone https://github.com/knight0x07/ImpulsiveDLLHijack.git

接下来,根据目标系统架构构建x86或x64版本。

将x86编译结果重命名为maldll32.dll,将x64编译结果重命名为maldll64.dll。

最后,将编译生成的路经确认DLL(maldll32 & maldll64)拷贝至ImpulsiveDLLHijack.exe目录下,然后执行ImpulsiveDLLHijack.exe即可。

工具使用

工具使用样例

目标可执行程序:OneDrive.exe

(1) 操作阶段:DLL劫持路径发现

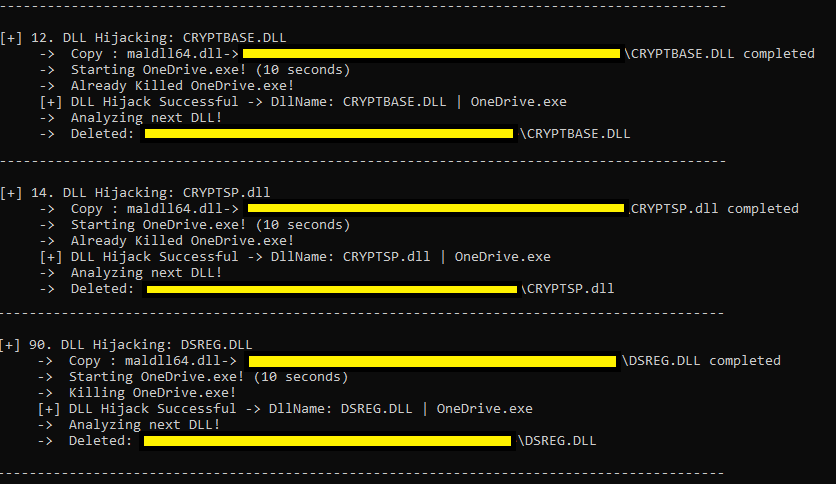

(2) 操作阶段:DLL劫持利用

DLL劫持成功:

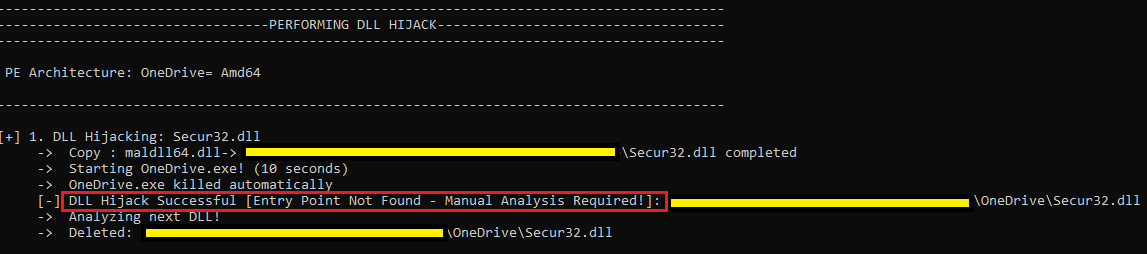

DLL劫持失败:

DLL没有以入口点进行加载,手动分析后即可成功实现DLL劫持:

(3) 操作阶段:最终结果和日志记录

日志文件路径:C:\DLLLogs\output_logs.txt

项目地址

ImpulsiveDLLHijack:【GitHub传送门】

页面地址:http://www.youmibao.com/n/333.html

微软观察到许多攻击者开始对Log4j漏洞加以利用

12月14日,Apache Log4j 2团队发布了Log4j 2.16.0以修复这些漏洞。在补丁应用之前,所有现有的Apache Log4j运行服务器都将成为黑客的潜在目标。微软最近更新了预防、检测和解决Log4j 2漏洞的指南,向客户给出了解决和预防方案。...

攻击服务器安全微软Log4j漏洞

ELK beats通用配置说明(12th)

Beats配置文件是以YAML语法,该文件包含用于所有的beats的通用配置选项,以及其特点的选项。下面说说通用的配置,特定的配置要看各自beat文档。 通用的配置如下几部分:ShipperOutputLogging(可选)Run Options(可选)Shi...

服务器运维ELkelasticsearchlogstashkibanabeats

快来捡武器:Black Hat USA 将推出的八款安全工具

7月31日至8月5日期间,Black Hat USA 2021在拉斯维加斯举行。这场为期六天的安全盛会内容涉及信息安全研究、开发和趋势的最新情况等。安全研究人员和从业人员也分享了大量用于渗透测试、逆向工程、恶意软件防御等的新型网络安全工具,渗透测试人员、防御者...

服务器安全安全工具blackhatScrapesy

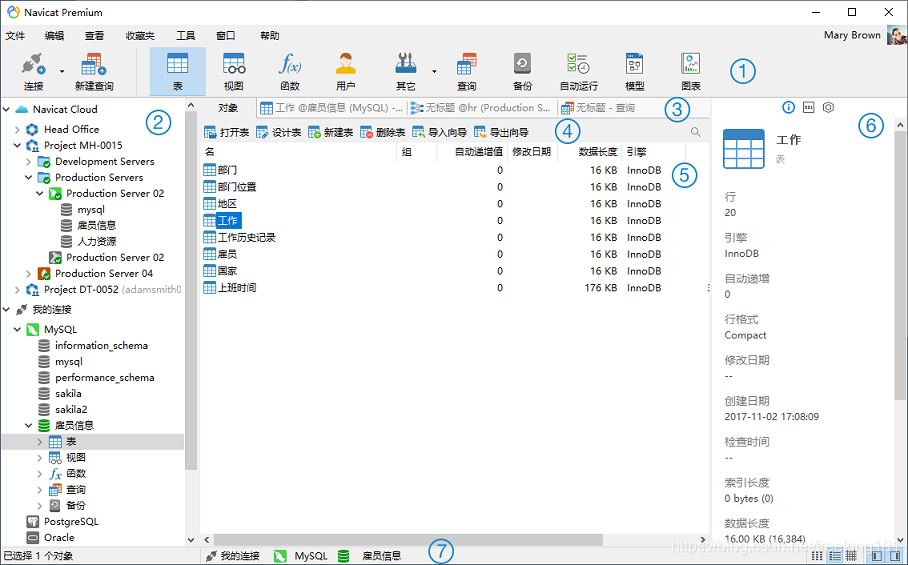

一文读懂数据库管理工具 Navicat 和 DBeaver

目录navicatdbeaver社区版 和 企业版 区别:1.支持多种数据库链接2.数据可视化3.sql编辑区4.er图生成5.数据库比对navicat“navicat” 是一套可创建多个连接的数据库管理工具,用以方便管理 mysql、oracle、postg...

数据库技术DBeaver数据库管理工具navicat