ELK kibana 安装和插件管理(9th)

kibana 本质上是elasticsearch web客户端,是一个分析和可视化elasticsearch平台,可通过kibana搜索、查看和与存储在elasticsearch的索引进行交互。可以很方便的执行先进的数据分析和可视化多种格式的数据,如图表、表格、地图等。

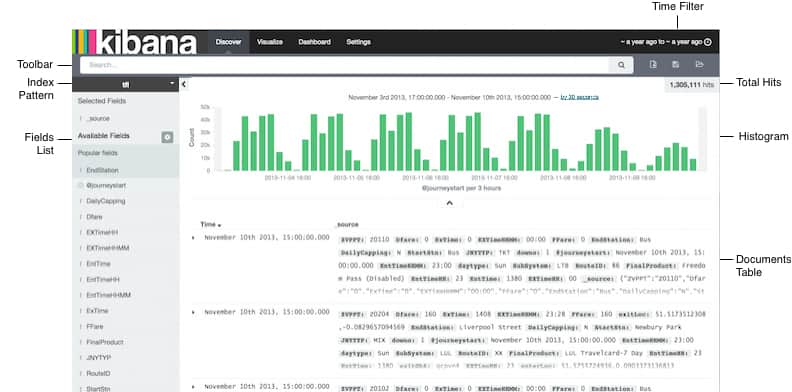

Discover页面: 交互式的浏览数据。可以访问所匹配的索引模式的每个索引的每个文档。可以提交搜索查询,过滤搜索结果和查看文档数据。还可以搜索查询匹配的文档数据和字段值的统计数据。还可以选定时间以及刷新频率。

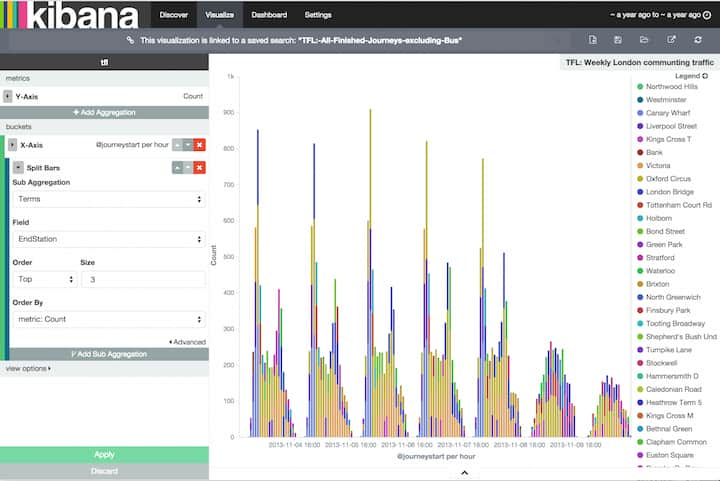

Visualize页面:设计数据可视化。可以保存这些可视化,单独或合并成仪表盘。可视化可以基于以下数据源类型1.一个新的交互式搜索 2. 一个保存的搜索 3. 现有的可视化。

Dashboard页面:自由排列已保存的可视化,保存这个仪表盘并可以分享或者重载。

settings页面:要使用kibana,得先告诉kibana要搜索的elasticsearch索引是哪些,可以配置一个或更多索引。

安装配置

kibana安装依然很简单。需要注意的是,kibana版本要与elasticsearch版本匹配。版本兼容参见之前文章。

我这里安装的是kibana-4.2.1版本。

# wget -c https://download.elastic.co/kibana/kibana/kibana-4.2.1-linux-x64.tar.gz# tar zxvf kibana-4.2.1-linux-x64.tar.gz -C /usr/local/elk# cd /usr/local/elk/kibana-4.2.1-linux-x64# vim config/kibana.yml server.port: 5601server.host: "10.1.19.18" elasticsearch_url: "http://10.162.19.184:9200"# ./bin/kibana

可以直接访问http://10.1.19.18:5601。kibana没有权限控制,我这里是通过nginx反代的。配置如下:

server { listen 80; server elk.ttlsa.com auth_basic "Restricted Access"; auth_basic_user_file passwords; location / { proxy_pass http://10.1.19.18:5601; proxy_http_version 1.1; proxy_set_header Upgrade $http_upgrade; proxy_set_header Connection 'upgrade'; proxy_set_header Host $host; proxy_cache_bypass $http_upgrade; }}密码自己设置。

kibana插件管理

kibana的附加功能是通过插件模块来实现的。可以通过bin/kibana plugin命令来管理插件。

插件安装:

bin/kibana plugin --install <org>/<package>/<version>或者bin/kibana plugin --install github-user/sample-plugin或者bin/kibana plugin -i sample-plugin -u https://some.sample.url/directory

插件删除:

bin/kibana plugin --remove plugin_name

安装sense插件

# ./bin/kibana plugin --install elastic/sense

sense是啥玩意下篇再说了咯。

有关kibana更多内容,请参考:https://www.elastic.co/guide/en/kibana/4.2/index.html

页面地址:http://www.youmibao.com/n/78.html

服务器安全狗支持哪种服务器系统?

服务器安全狗Windows版本运行环境图1.服务器安全狗Windows版本目前已经发布的服务器安全狗Windows版本,支持Windows2000/Windows2003(32位、64位)/Windows2008(32位、64位) 服务器系统。服务器安全狗Li...

服务器安全狗服务器安全服务器系统

手把手教您在 Linux 上使用 GPG 加解密文件

GnuPG,俗称 GPG,是一个非常通用的工具,被广泛用作电子邮件、信息、文件或任何你需要安全地发送给别人的东西的加密行业标准。学习使用 GPG 很容易,你可以在几分钟内就学会使用它。在本教程中,我将告诉你如何用 GPG 加密和解密文件。这是一个简单的教程,你...

linux加解密GPG

从源码看Log4j2、FastJson漏洞

远程代码漏洞对广大程序员来并不陌生,远程代码执行是指攻击者可能会通过远程调用的方式来攻击或控制计算机设备,无论该设备在哪里。如果远程代码执行的是一个死循环那服务器的CPU不得美滋滋了。前段时间,Java 界的知名日志框架 Log4j2 发现了远程代码执行漏洞,...

漏洞服务器安全log4j2fastjson

最受欢迎的个人博客系统WordPress,遭遇了“假勒索攻击”

据bleepingcomputer消息,近期发生了一轮针对通过WordPress搭建的网站的勒索攻击,截止到目前已经有300多个网站遭受了攻击。有意思的是,这实际上是一轮假的勒索攻击,在网站显示的也是假的加密通知,攻击者试图通过勒索攻击的恐惧引诱网站所有者支付...

攻击服务器安全博客系统WordPress